TRM Labs最新情報

- トップページ

- 製品・サービス

- TRM Labs

- TRM Labs 最新情報

- エンバーゴ(Embargo)・ランサムウェアの正体解明:グループのTTP(Tactics, Techniques, and Procedures)とブラックキャット(BlackCat)との関連性を深掘りする

エンバーゴ(Embargo)・ランサムウェアの正体解明:グループのTTP(Tactics, Techniques, and Procedures)とブラックキャット(BlackCat)との関連性を深掘りする

2025年08月25日

2024年4月ごろに台頭したランサムウェア・アズ・ア・サービス(RaaS)グループ「エンバーゴ(Embargo)」は、サイバー犯罪の脅威として重要な存在として確立されています。TRM Labsは、このグループと関連する可能性のある入金額約34.2百万ドルを特定しました。被害者の大半は米国の医療、ビジネスサービス、製造業のセクターに集中しており、主な被害者にはアメリカン・アソシエイテッド・ファーマシーズ(American Associated Pharmacies)、ジョージア州のメモリアル・ホスピタル・アンド・マナー(Memorial Hospital and Manor)、アイダホ州のワイザー・メモリアル・ホスピタル(Weiser Memorial Hospital)が含まれ、身代金要求額は1.3百万ドルに達しています。

本記事では、比較的新しいながらも高度な技術を持つこのランサムウェアグループに関する背景、運用手法および注目すべき洞察を解説します。

主要なポイント

- ・TRMは、技術的および行動的な類似点(Rustプログラミング言語の使用、同様の設計のデータ漏洩サイト、共有ウォレットインフラストラクチャを介したオンチェーンの重複など)に基づき、EmbargoがBlackCat(ALPHV)のリブランディングまたは後継オペレーションである可能性があると評価しています。

- ・Embargoは、中間ウォレット、高リスク取引所、Cryptex.netなどの制裁対象プラットフォームを通じて身代金収益を洗浄しています。未帰属のウォレットに約18.8百万ドルが休眠状態のまま残っていますおり、これは意図的な回避戦術を反映したパターンです。

- ・Embargoの技術的高度さは、攻撃の拡大、より説得力のあるフィッシングルアーの作成、マルウェアの適応およびオペレーションの加速のために、人工知能(AI)と機械学習(ML)を採用している可能性を示唆しています。

暗号資産のランサムウェアにおける役割

暗号資産は、ランサムウェアグループにとって匿名で支払いを受け取り、国境を越えた取引を実行する手段として中心的な役割を果たしています。ビットコインはランサムウェアオペレーターが最もよく使用する暗号資産ですが、一部のグループはプライバシー機能を備えたMoneroを好む傾向があります。法執行機関のランサムウェア支払い追跡努力が強化される中、グループは検出を回避するため、手法を適応・進化させ続けています。

Embargoとは何者か?

Embargoは、技術的な高度さと標的型のランサムウェアキャンペーンで注目を集めています。RaaSモデルを採用し、アフィリエイトに攻撃ツールを提供し、身代金の一部を報酬として受け取っています。ただし、Embargoはインフラや支払い交渉を含む核心的なオペレーションを制御しています。このモデルは、脅威アクターがオペレーションを迅速に拡大し、多様な業界や地域を標的とすることを可能にしています。

技術的な高度さと控えめなブランディング

LockBit、Akira、Cl0pのようなグループほど活発ではありませんが、TRMはEmbargoが十分なリソースと技術力を有していると評価しています。過去の脅威アクターの専門知識やコードベースを活用している可能性もあります。Embargoは高度で攻撃的なランサムウェアを展開しますが、LockBitのようなトリプルエクストーション(Triple Extortion:三重恐喝)や被害者への嫌がらせといった、露骨なブランド露出や高視認性戦略を避けています。この運用上の自制は、Embargoが法執行機関の検出を回避し、メディアの注目を軽減するのに役立ったと考えられます。

財務的動機とイデオロギー的動機が融合し続ける

Embargoの活動は明らかに金銭的動機に基づくものですが、いくつかの事例では政治的なメッセージや思想的な言及が含まれており、一部のアナリストは同グループが国家と関連している可能性があると評価しています。この潜在的な重なりは帰属の特定を複雑化し、金銭的動機を持つアクターが政治的なテーマを掲げたキャンペーンを展開する広範な傾向を反映しています。さらに、国家主体のアクターは、戦略的または金銭的目標を追求しつつ、否定可能な立場を維持するため、サイバー犯罪グループを代理として利用している可能性が極めて高いです。

標的パターン

同グループは、高い稼働率要件と業務中断への敏感さから、医療、ビジネスサービス、製造業の組織を主に標的としています。特に医療組織を標的とする点は、脅威アクターが重要なサービスを混乱させることで影響力を最大化しようとする広範な傾向を反映しています。医療分野では、患者ケアに直接影響を及ぼし、生命を脅かす結果を招く可能性があります。

地理的に、Embargoは欧州とアジアの組織を標的としていますが、米国に不均衡な焦点を当てています。これは、米国拠点の組織がより高い身代金要求に応じられると認識されているためと考えられます。

グループの初期アクセスベクターと身代金要求戦術は何か?

Embargoは、防御回避と影響の最大化に焦点を当てた高度なオフチェーン戦術、技術、手順(TTPs)を多用しています。同グループは通常、パッチ未適用ソフトウェアの脆弱性を悪用するか、フィッシングメールや悪意のあるウェブサイト経由のドライブバイダウンロードを含むソーシャルエンジニアリング手法で初期アクセスを獲得します。

ネットワーク内に侵入後、Embargoはセキュリティツールを無効化し、復旧オプションを削除する2段階のツールキットを使用してファイルを暗号化します。その後、被害者をEmbargoが制御するインフラストラクチャ経由で通信するように誘導します。この戦術により、グループは交渉のコントロールを維持し、露出を最小限に抑えることができます。

搾取力を高めるため、Embargoは身代金を支払わなかった被害者をリスト化するデータ漏洩サイトを維持しています。一部のケースでは、グループは個人名を明示し、機密データを公開して被害者に支払いを迫ります。

Embargoの攻撃的な身代金要求戦術

Embargoは二重身代金要求も使用し、ファイルを暗号化しながら機密データを窃取します。グループは被害者が支払いを拒否した場合、データを漏洩したりダークウェブで販売したりすると脅迫し、金銭的損害に加え、評判や規制上のリスクを伴う圧力を強化します。この戦術は、被害者が迅速に支払いを決断する圧力を大幅に高めます。

EmbargoはBlackCatのリブランディングか?

TRMは、EmbargoがBlackCatのリブランディングまたは進化した後継グループである可能性があると評価しています。これは、以下のオフチェーンの類似点に基づいています:

両グループはRustプログラミング言語を使用しています。Rustは脅威アクターに複数の技術的優位性を提供し、クロスプラットフォーム互換性や高度な難読化が含まれます。これにより、WindowsとLinux環境の両方を標的とするマルウェアの開発が可能になります。

Embargoのデータ漏洩サイトは、BlackCatのサイトと類似しています。ビジュアルデザインだけでなく、基盤となる機能やコンテンツ構造も類似しています。

BlackCatとのオンチェーンリンク

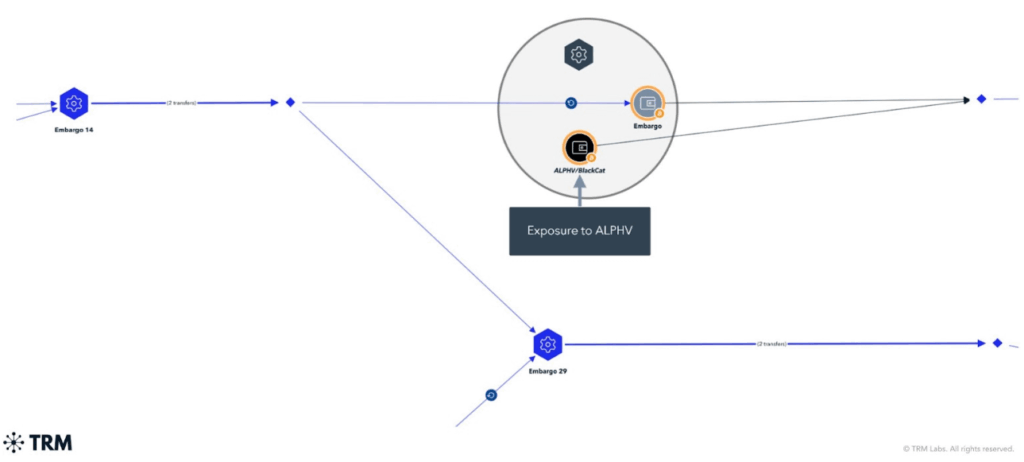

TRMは、EmbargoとBlackCatランサムウェアの間で顕著なオンチェーンの重複を特定し、Embargoが現在活動停止中のグループのリブランディング版である可能性を強化しています。歴史的なBlackCat関連アドレスは、Embargoの被害者と関連するウォレットクラスターに資金を流しています。さらに、そのRaaSモデルに一致して、Embargoの関連者は他のランサムウェアグループのカムパインに参加しており、複数のオペレーションにわたるアフィリエイトの関与の機会主義的かつ流動的な性質を反映しています。

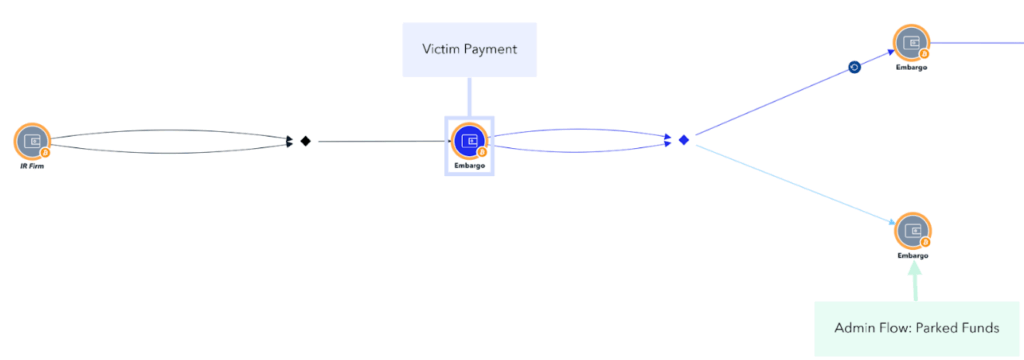

BlackCat(ALPHV)からの資金流入を示す小さなEmbargoウォレットクラスター

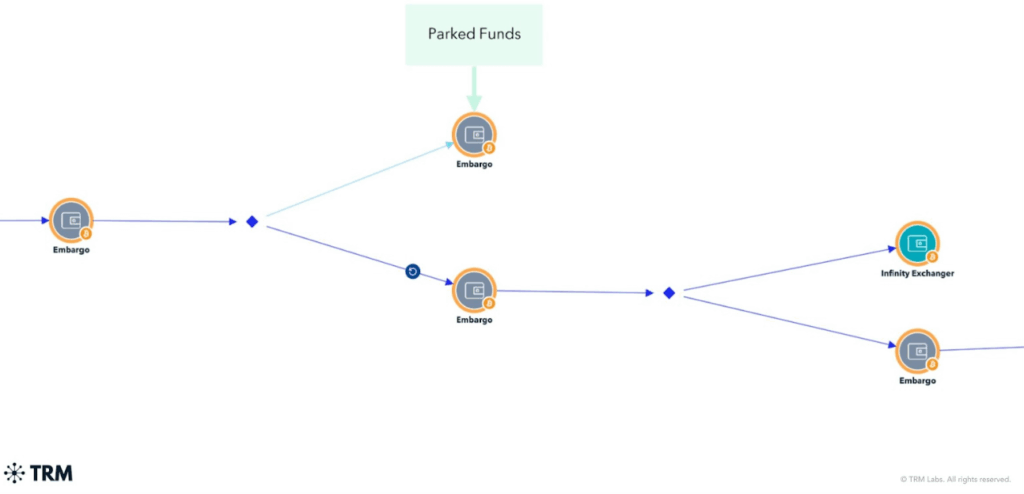

Embargoはオンチェーンで資金をどのように洗浄しているか?

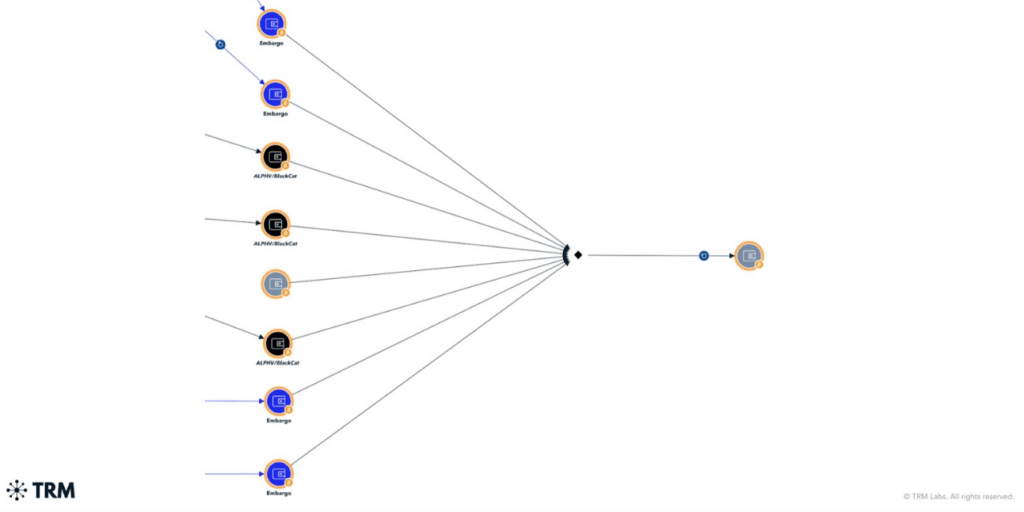

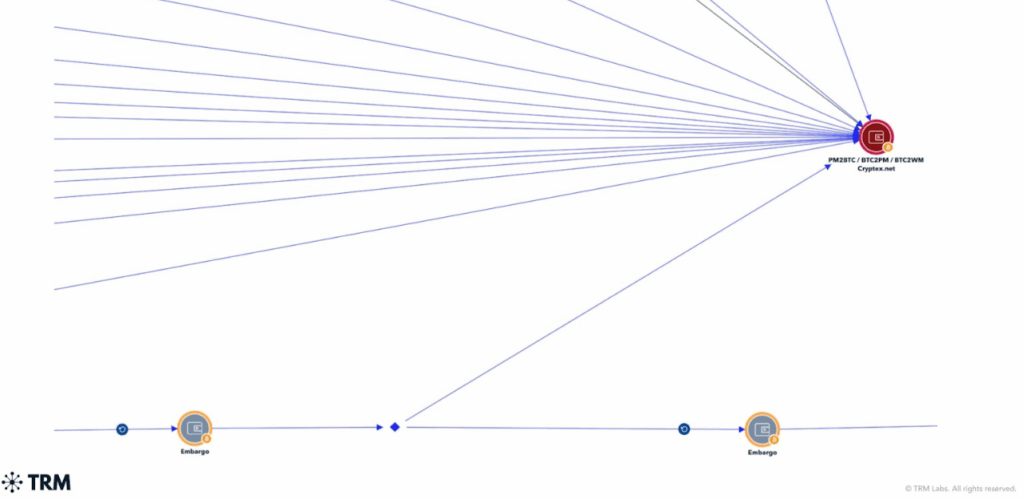

TRMは、Embargoの被害者支払いアドレスから、グローバルな仮想資産サービスプロバイダー(VASPs)、非管理型および高リスク取引所、ミキシングサービス、ピアツーピアマーケットプレイス、現在制裁対象のプラットフォームCryptex.netを含む多様な宛先への資金の流れを追跡しました。

資金洗浄プロセス全体で、TRMは複数のVASPに分散された約1350万ドル相当の入金を数百件特定しました。さらに、2024年5月から8月にかけて、Cryptex.net経由で総額100万ドルを超える約17件の入金を確認しました。

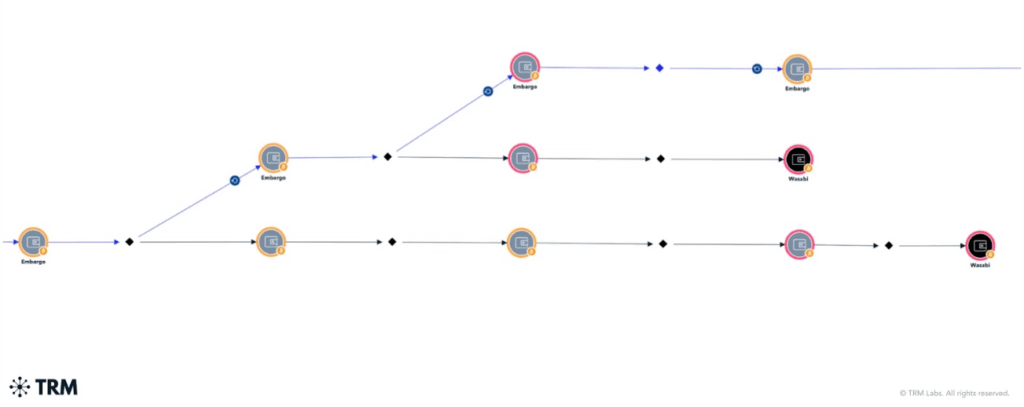

中間ウォレット

TRMはWasabiミキサーへの2件の入金を特定しましたが、Embargoはミキサーやクロスチェーンブリッジに依存して活動を隠蔽する傾向はありません。代わりに、グループは通常、資金を中間ウォレットを通じて洗浄し(複数のアドレス間で取引をレイヤー化する場合が多い)、最終的にVASPsに直接入金しています。

資金の保留

TRMは、初期の分割後に資金が idle 状態のまま残る事例も確認しました。そのうち1つは管理インフラに関連する可能性があり、もう1つは関連企業とリンクしています。追加の資産は資金洗浄プロセスのさまざまな段階で保留されていました。合計で約1880万ドルの被害者資金が未帰属アドレスに残っています。

これは、行動追跡パターンを混乱させたり、外部条件が有利になるまで移動を遅らせたりすることで検出を回避する意図的な戦術である可能性が高いです。遅延は、下流の資金洗浄支援の必要性、関係者間の内部対立、またはウォレットへのアクセス喪失の可能性など、運営上の要因を反映している可能性もあります。

AIがRaaSグループへの参入障壁を低下させる

Embargoの技術的高度化(RaaSグループがTTPにAIを組み込むという広範なトレンドと組み合わせ)により、同グループはAIを活用したツールの試験導入や採用を進めている可能性があります。

TRMの最近のブログ記事で詳細に説明されているように、過去1年間で脅威アクターは詐欺エコシステム全体でAIツールの採用を加速させています。ランサムウェア脅威の動向においても同様のシフトが起きており、RaaSグループはAIとMLの活用を強化しています。ランサムウェアオペレーターはこれらのツールを次のように活用しています:

- 攻撃の主要な段階(初期の偵察や脆弱性スキャンから、検出を回避するためにコードを変化させるマルウェアの展開まで)を自動化し、オペレーションを拡大する

- ソーシャルエンジニアリングの罠を強化し、より説得力のあるフィッシングメールを作成したり、経営者を装った現実的なディープフェイクを生成したりする

- マルウェアの生成とカスタマイズ、スクリプトの記述やペイロードの作成を自動化する

AIのランサムウェア脅威対策における役割

AIはランサムウェア攻撃の規模と高度化を加速させていますが、同時にそれらを阻止するための重要なツールとしても機能しています。企業はAIを活用して、異常なアクセス行動やファイル暗号化パターンなどの侵害の兆候を検出しています。

ランサムウェア脅威に対抗するためには、公的機関と民間企業の協力が不可欠です。TRM Labsのようなブロックチェーンインテリジェンス企業は、ランサムウェアグループが使用するインフラを特定するため、チェーン上のランサム支払いを追跡する調査を支援しています。

組織、特に医療や金融サービスなど標的とされる業界は、定期的なパッチ適用、堅牢なエンドポイント検出と対応、従業員向けのフィッシング検出トレーニングなど、多様な方法でランサムウェア脅威を軽減できます。脅威アクターの戦術が進化し続ける中、これらの防御措置は、規制の進展と国際協力と併せて、その活動を防止・妨害するために不可欠です。

結論

Embargoは、Rustの採用、高度な防御回避技術、二重身代金要求の活用により、ランサムウェアエコシステムにおける危険で進化する脅威として浮上しています。このグループがBlackCatのリブランディングまたは後継組織である可能性は、ランサムウェアグループが帰属を回避し、継続性を維持し、アフィリエイトネットワークを保持するために常に進化していることを示しています。

EmbargoのTTPを理解することは、組織が防御を強化し、対応準備を向上させる上で不可欠です。脅威の landscape が、法執行機関の行動、地政学的動向、技術的発展によって変化し続ける中、Embargoのようなグループは、タイムリーな脅威インテリジェンス、耐障害性のあるサイバーセキュリティ制御、およびプロアクティブなインシデント対応計画の継続的な必要性を浮き彫りにしています。

よくある質問 (FAQ)

Embargoランサムウェアとは何ですか?米国組織にどのような影響を与えますか?

Embargoは2024年に初めて出現したランサムウェア・アズ・ア・サービス(RaaS)グループで、米国各地の組織に対して高度な脅威として浮上しています。同グループは主に医療、ビジネスサービス、製造業を標的としており、これらの業界は重要な稼働時間要件とオペレーション中断への耐性が低い特徴を有しています。米国を拠点とする主な被害者には病院や製薬ネットワークが含まれ、身代金要求額は最大130万ドルに達しています。TRM Labsは、Embargoの活動と関連する可能性のある暗号資産取引額が3420万ドルに上ることを追跡し、同グループのランサムウェアエコシステムにおける財務基盤の拡大を浮き彫りにしています。

EmbargoランサムウェアはBlackCat(ALPHV)グループと関連していますか?

TRMは、オンチェーンとオフチェーンの類似点に基づき、EmbargoがBlackCat(ALPHV)のリブランドまたは後継グループである可能性があると評価しています。技術的な共通点には、Rustプログラミング言語の使用、類似の暗号化ツールキット、データ漏洩サイトの設計が含まれます。さらに、オンチェーン分析では、Embargoと過去のBlackCat関連アドレス間で共有されるウォレットインフラストラクチャが判明し、運用戦術や関連グループの参加における継続性が示唆されています。これらのパターンは、ランサムウェアグループが法執行機関の圧力下でアフィリエイトネットワークを維持し、帰属を回避するために進化する方法を反映しています。

Embargoランサムウェアはどのように資金を移動し、身代金支払いを洗浄するのでしょうか?

Embargoは、取引を隠蔽するためにミキサーやクロスチェーンブリッジに依存していません。代わりに、グループは通常、中間ウォレット、高リスク取引所、場合によってはCryptex.netのような制裁対象プラットフォームを経由する多段階のレイヤード戦略で身代金支払いを洗浄します。TRMは、グローバルな仮想資産サービスプロバイダー(VASP)に流れた1300万ドルを超える入金を特定しました。さらに、1880万ドルが未特定ウォレットに放置されており、これは検出を妨げるか、条件が有利になるまで移動を遅らせる目的と推測されます。

なぜEmbargoランサムウェアは医療分野と米国を標的としているのでしょうか?

Embargoは、米国を拠点とする組織を標的とする傾向が顕著です。これは、米国を拠点とする組織がより高い身代金要求に応じる可能性が高いと認識されているためです。同グループは、サービス中断が生命に危険を及ぼす可能性があり、支払圧力が強まる分野 ー 特に医療分野 ー を標的としています。この戦略は、ランサムウェアエコシステムにおける広範な傾向と一致しており、脅威アクターが重要なインフラを攻撃することで最大の圧力をかけることを目指しています。一部のキャンペーンに政治的なメッセージが含まれていることは、帰属の特定をさらに複雑化し、国家関連動機の可能性を浮上させています。

人工知能(AI)は、Embargoのようなランサムウェアグループの戦術にどのように影響を与えていますか?

AIや機械学習(ML)のような技術は、ランサムウェアオペレーターが攻撃の主要なフェーズ(偵察、フィッシング、マルウェア生成、交渉プロセスなど)を自動化することを可能にします。Embargoは、より説得力のあるフィッシングの罠を作成したり、セキュリティツールを回避するためにリアルタイムで適応するポリモーフィックコードを生成するためにAIを活用している可能性があります。ランサムウェア攻撃者がAIを活用して能力を拡大し続ける中、特に高リスク業界の組織は、強力な検出と対応メカニズムへの投資を強化することがますます重要になっています。

TRM Labs製品ページは左のバナーをクリックしてください。

お問い合わせ・デモをご希望の際は、こちらからお願いいたします。