TRM Labs最新情報

- トップページ

- 製品・サービス

- TRM Labs

- TRM Labs 最新情報

- ランサムウェアの要求額が過去最高を記録

ランサムウェアの要求額が過去最高を記録

2025年05月13日

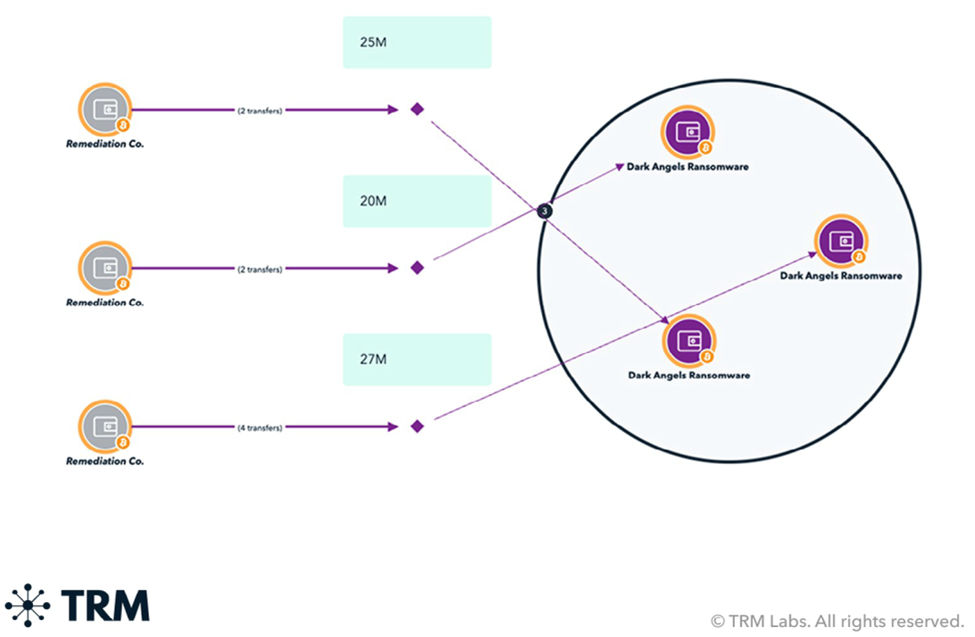

ランサムウェアは、2024年も依然として深刻かつ拡大している脅威であり、公に報告された攻撃件数は5,635件と、2023年の5,223件を上回りました。2024年3月には、Dark Angelsランサムウェアグループに対する7,500万米ドルという記録的な支払いが報告されるなど、ランサムウェア攻撃者による金銭的要求もかつてないレベルに達しています。このような身代金要求の増大は、脅威アクターの大胆さと巧妙さが増していることを示しており、彼らは高度なツールやテクニックを駆使して、恐喝行為を最大限に拡大しようとしています。

ランサムウェアと暗号資産犯罪の状況は非常に流動的であり、現在の標準は急速に進化しています。TRMLabsの脅威インテリジェンスチームが2024年に確認した顕著な傾向は、ランサムウェアによる収益の洗浄に暗号資産ミキサーの使用が減少していることです。その代わりに、脅威アクターはクロスチェーンブリッジを活用して取引を難読化し、換金前にシームレスな暗号資産変換を行うケースが増えています。ビットコインは依然としてランサムウェアの支払いの主要通貨ですが、これらの資金のかなりの部分は下流で他の暗号資産に変換されています。クロスチェーンブリッジを使用することで、不正な資金をより迅速かつ効率的に変換する手段が提供される一方で、サイバー犯罪者にとっては匿名性が向上したという錯覚が生じます。

新たなランサムウェアグループがこの分野に参入する一方、既存のグループはブランドを変更しています。2024年には、Brain Cipher、dAn0n、DragonForce、Fog、Funksec、RansomHub、Sarcoma、Trinityなど、いくつかの新しいランサムウェアグループが出現しました。これらのグループは、その洗練された手口と様々な攻撃の成功により、急速にその名を広めています。特にTrinityは、英国および米国に拠点を置く2つのヘルスケアプロバイダーを含む、ヘルスケアや政府機関といった重要なインフラを標的としています。

新規参入者に加え、いくつかの著名なランサムウェアグループは、法執行機関の監視を逃れるために、ブランド名を変更したり、新しい名前で活動を移したりしました。注目すべき例としては、Lynx(別名INC)、DennistheHitman(別名GlobeImposter)、Qilin(別名Agenda)といったグループがあり、彼らは革新的な恐喝方法を採用し、その効果を高めています。

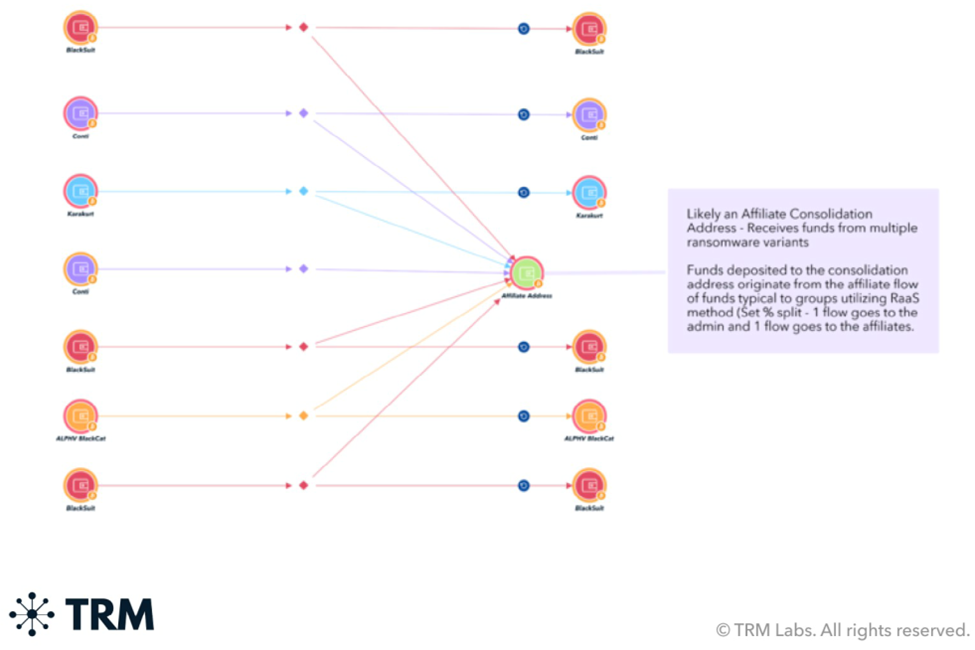

Ransomware-as-a-Service(RaaS)モデルは引き続きエコシステムを支配しており、スキルが低い攻撃者でも影響力の大きい攻撃を実行できるようになっています。アフィリエイトはますます適応力を高めており、オンチェーンでの活動からも明らかなように、プラットフォームやグループを頻繁に切り替える傾向が見られます。

ランサムウェアの状況は、特に管理者レベルでは、従来ロシア語を話すアクターと強く結びついてきましたが、近年多様化が進んでいます。現在、様々な言語スキルを持つ世界中の関係者がグループに加わっています。例えば、DragonForceランサムウェアは、北アジアや中央アジアとの結びつきが示唆されており、TORサイトにある関連アクターの音声記録からもこの変化が窺えます。

この変化にもかかわらず、ロシア語を話すランサムウェアグループは依然として非常に活発であり、サイバー犯罪の世界で最も洗練された犯罪者の一部が含まれています。これらのグループの多くは、高度な暗号化技術、革新的な恐喝戦術、およびRaaSモデルを活用して活動を拡大し、注目度の高い攻撃に関与しています。

2024年のサイバー攻撃、テクノロジー・小売・金融サービス部門が主要ターゲットに

近年、データリークサイトが急増しており、その実態は公開による社会的制裁や、金銭を脅し取るための舞台となっています。さらに、これらのサイトは巧妙な多層的な脅迫戦略に悪用され、被害者の名前や企業情報を晒すことで、より一層身代金の支払いを強いるようになっているのです。

2024年のランサムウェア攻撃は、引き続き重要なセクターを標的とし、広範な混乱を引き起こしており、上位3セクターはテクノロジー、製造業、専門サービスでした。2025年に向けての傾向として、ランサムウェアグループは引き続きヘルスケアや重要インフラ、サプライチェーンの脆弱性、クラウドサービスプロバイダーを標的とし、その効率と影響を最大化することが示唆されています。

●医療と重要インフラ

医療システムは依然として格好の標的であり、攻撃は患者のケアや業務に深刻な混乱を引き起こしています。Change HealthcareやPIH Healthのような組織に対する攻撃は、重要なサービスがサイバー脆弱であることを浮き彫りにしています。

●サプライチェーンの侵害

攻撃者は、下流への影響を最大化するために、CDK GlobalやBlue Yonderのようなベンダーやサービスプロバイダーにますます焦点を当てています。この手口は、依存関係が高いテクノロジーや製造の分野で特に破壊的な影響を及ぼしています。

●クラウドサービスプロバイダー

クラウドサービスプロバイダーを標的とした攻撃により、機密データの流出や世界的なサービスの中断が発生しました。2024年6月には、クラウドデータプラットフォームSnowflakeの顧客を狙ったデータ盗難攻撃が発生し、AT&T、チケットマスター、サンタンデール銀行などの企業で情報漏えいが発生しました。攻撃者は情報窃取マルウェアを通じてログイン認証情報を入手し、機密性の高い顧客データを危険に晒しました。

ランサムウェア攻撃者の阻止には国際的な協力が不可欠

2024年、ランサムウェアと戦うための世界的な取り組みには、LockBitのインフラを破壊した「オペレーション・クロノス」や、ヨーロッパ全土のランサムウェアネットワークを標的とした「オペレーション・エンドゲーム」のような大規模な国際協力が含まれていました。ランサムウェア対策イニシアティブ(CRI)は、ランサムウェアに対する戦略を強化するために68カ国を集め、制裁措置はEvil Corp.のようなグループの重要人物を標的としました。こうした成功には、官民の協力体制の強化が貢献しています。リアルタイムの情報共有とオペレーションはリソースを拡大し、進行中の攻撃をタイムリーに阻止することを可能にし、ランサムウェア対策における強力なパートナーシップの重要性を明確に示しています。

TRM Labs製品ページは左のバナーをクリックしてください。

お問い合わせ・デモをご希望の際は、こちらからお願いいたします。